Lo spyware Pegasus: alzi la mano chi non ha mai avuto paura di avere qualcuno che potesse sbirciare tra le chat del suo telefono.

Uno spyware è un piccolo software che si autoinstalla negli apparecchi elettronici e che trasmette i vostri dati a chi ne ha accesso.

Dati bancari, password, oppure, nella migliore delle ipotesi, un resoconto di tutte le vostre attività online che possono essere catalogate per scopi commerciali. Tutto questo si può ottenere grazie ad uno spyware.

Creato dalla NSO Group, società tecnologica con sede a Tel Aviv che fornisce ai governi di tutto il mondo gli strumenti per prevenire e contrastare l’azione di terroristi e criminali, Pegasus è attualmente oggetto di grande discussione.

Pegasus e NSO Group

La NSO Group è stata fondata nel 2010 da Niv Carmi, Shalev Hulio e Omri Lavie, già facenti parte della Unit 8200, l’unità dell’intelligence israeliana che si occupa della raccolta di dati e della decrittazione di informazioni. Altri dipendenti del gruppo NSO provenivano dal Mossad, l’agenzia di intelligence nazionale israeliana.

L’azienda è stata spesso nell’occhio del ciclone, affrontando accuse di spionaggio illegale, sempre rinviate al mittente con la giustificazione di produzione di tecnologie messe a disposizione dei governi per “salvare vite“.

I casi però che l’hanno vista tristemente protagonista sono diversi. Dall’aver contribuito alla cattura del narcotrafficante El Chapo nel 2016 sporcata dall’accusa di aver fornito i cartelli della droga con i propri malaware, fino ai pesanti addebiti da parte di Amnesty International di usare i software per controllare avvocati ed attivisti che si battono per la tutela dei diritti umani, per arrivare al coinvolgimento con i governi autoritari del Medio Oriente.

NSO è l’esempio più lampante della proliferazione dello spionaggio privatizzato, consentendo ai governi non solo di hackerare elementi criminali come gruppi terroristici e cartelli della droga, ma in alcuni casi anche di agire su impulsi più oscuri, prendendo di mira attivisti e giornalisti.

Utilizzando la tecnologia sviluppata dai laureati dell’Unità di intelligence 8200, l’equivalente israeliano della NSA, Shalev Hulio e Omri Lavie hanno fondato un’azienda che ha consentito alle società di telefonia mobile di ottenere l’accesso remoto ai dispositivi dei propri clienti per eseguire la manutenzione.

La voce si è diffusa ai servizi di spionaggio occidentali: i loro agenti ne hanno individuato una grande opportunità. All’epoca, i funzionari americani ed europei stavano avvertendo che Apple, Facebook, Google e altri giganti della tecnologia stavano sviluppando tecnologie che consentivano a criminali e terroristi di comunicare attraverso canali crittografati indecifrabili per l’intelligence e le forze dell’ordine. Hanno chiamato il fenomeno “going dark“.

Nel 2011, NSO aveva sviluppato il suo primo prototipo, uno strumento di sorveglianza mobile chiamato Pegasus.

Come il suo omonimo, il cavallo alato mitologico greco, lo strumento di NSO è in grado di fare qualcosa di apparentemente impossibile.

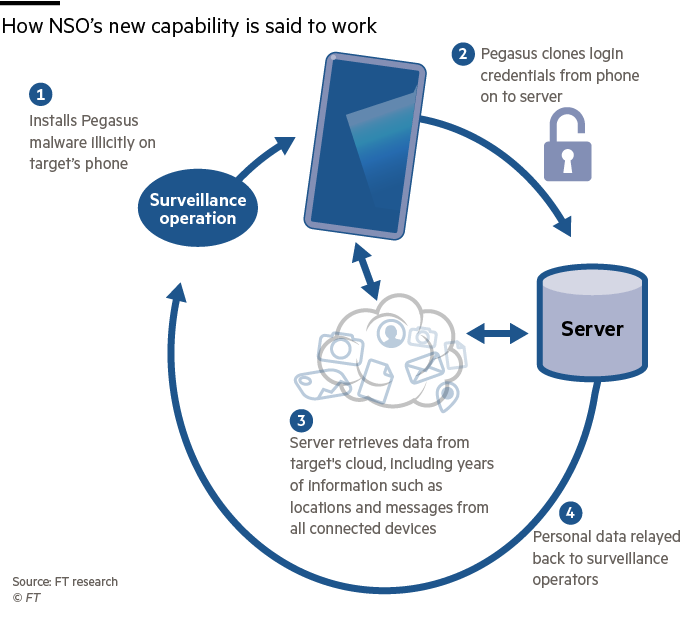

Pegasus può infatti prendere il pieno controllo di un cellulare, raccogliendo grandi quantità di dati precedentemente inaccessibili senza lasciare traccia, comprese telefonate, messaggi di testo, e-mail, contatti, posizione e qualsiasi dato trasmesso su app come Facebook, WhatsApp e Skype.

L’utilizzo illecito dello spyware si diffonde

Tra i primi clienti della NSO si annovera il Messico, impegnato in una lotta continua contro i cartelli della droga.

E’ storia che Pegasus avrebbe aiutato la cattura di El Chapo, e questo consentì alla NSO di implementare

Ma passato il clamore iniziale, emerse come il governo messicano utilizzò i software anche per rintracciare almeno due dozzine di giornalisti, critici del governo, investigatori internazionali che stavano indagando sulla scomparsa irrisolta di 43 studenti.

“La tecnologia NSO ha contribuito a fermare crimini feroci e attacchi terroristici mortali in tutto il mondo“, ha affermato la società in una nota. “Non tolleriamo l’uso improprio dei nostri prodotti e controlliamo e rivediamo regolarmente i nostri contratti per assicurarci che non vengano utilizzati per nient’altro che la prevenzione o le indagini su terrorismo e criminalità“.

Eppure, le evidenze di utilizzo di Pegasus in modo illecito sono sempre più numerose, fino ad arrivare all’imbarazzante caso dell’Arabia Saudita che avrebbe usato prodotti NSO per spiare Khashoggi, l’editorialista del Washington Post strangolato e smembrato a ottobre da agenti sauditi all’interno del consolato del regno a Istanbul.

Per intenderci, il mandante dell’omicidio di Khashoggi , sulla base di un rapporto CIA desecretato, sarebbe il principe ereditario saudita Mohammed bin Salman, che ha nominato come editorialista di Arab News Matteo Renzi, già stimato conferenziere per il sovrano.

Nel 2013 NSO ha firmato il suo primo accordo con gli Emirati Arabi Uniti. Nel giro di un anno, il governo degli Emirati è stato sorpreso a installare spyware NSO sul telefono cellulare di Ahmed Mansoor, un importante attivista per i diritti umani.

Dopo aver ricevuto una serie di messaggi di testo contenenti collegamenti, il signor Mansoor – un obiettivo frequente della sorveglianza degli Emirati – è diventato sospettoso e li ha passati ai ricercatori della sicurezza, che hanno stabilito che i collegamenti erano esche NSO che sfruttavano le vulnerabilità nel software Apple per prendere il controllo del suo telefono. Era, secondo i ricercatori, lo spyware più sofisticato che avessero mai scoperto su un dispositivo mobile.

La scoperta ha costretto Apple a rilasciare una patch di emergenza. Ma a quel punto, il signor Mansoor era già stato licenziato dal suo lavoro, il suo passaporto era stato confiscato, la sua auto rubata, la sua e-mail violata, la sua posizione tracciata, il suo conto in banca svuotato di $ 140.000 ed era stato picchiato da estranei due volte nella stessa settimana.

Nel 2018 Amnesty International accusò Nso di aiutare l’Arabia Saudita a spiare un membro della Ong, e portò in tribunale l’azienda e il ministero della Difesa israeliano: Amnesty chiese ai giudici di Tel Aviv di sospendere la licenza di esportazione al gruppo, ma il ricorso fu respinto.

L’azienda ha anche avuto rapporti tesi con WhatsApp. Il servizio di messaggistica, che fa parte del gruppo Facebook, nel 2019 denunciò un attacco nei confronti di 1400 suoi utenti in 20 Paesi, e portò in tribunale proprio Nso per aver creato il programma in grado di superare le barriere di sicurezza dell’app.

Tra le vittime, «almeno 100 difensori dei diritti umani, giornalisti e altri membri della società civile». Gli israeliani negarono di aver preso di mira determinate persone, non di aver creato la “falla” nel sistema.

In tribunale, WhatsApp affermò come gli attacchi agli utenti avvennero dai server di Nso, non da quelli dei suoi clienti: «Nso ha usato una rete di computer per monitorare e aggiornare Pegasus dopo che era stato installato sui dispositivi degli utenti. I computer controllati da Nso fungevano da centro nevralgico, attraverso il quale l’azienda verificava il funzionamento e l’uso di Pegasus dei suoi clienti». La compagnia negò le accuse.

Nell’agosto 2020, uno scoop del quotidiano israeliano Haaretz rivelò che Nso aveva venduto Pegasus agli Emirati Arabi e altri Stati del Golfo per permettere lo spionaggio di attivisti anti-regime, attivisti, giornalisti e leader politici di nazioni rivali, il tutto grazie all’intermediazione del governo israeliano. Un documentario di Al Jaazera del novembre 2020 (La punta dell’iceberg) ha mostrato come la tecnologia sia usata da Israele per tenere sotto controllo sia i suoi oppositori che i suoi alleati.

Secondo quanto riferito dal Washington Post, è confermato l’utilizzo di Pegasus per controllare in special modo attivisti e giornalisti. Analisi tecniche hanno confermato che tra i telefoni «infettati» ci sono quelli di almeno due giornalisti ungheresi del sito investigativo Direkt36 — tra cui Szabolcs Panyi, uno dei più noti reporter ungheresi; una giornalista investigativa dell’Azerbaigian, Khadija Ismayilova; Siddharth Varadarajan e Paranjoy Guha Thakurta, reporter indiani del sito «Wire», colpiti nel 2018 mentre indagavano sull’utilizzo, da parte del governo indiano di Narendra Modi, di Facebook per delle operazioni di disinformazione online; Omar Radi, un giornalista marocchino che il governo di Rabat accusa di essere una spia britannica; e Bradley Hope, giornalista statunitense che vive a Londra e all’epoca dello spionaggio lavorava per il «Wall Street Journal».

Tra i numeri di telefono presenti nel database ci sono quelli della giornalista messicana Carmen Aristegui, quello di Ben Hubbard, a capo dell’ufficio di Beirut del New York Times, e quello di Cecilio Pineda Birto, che è stato ucciso dopo essere stato individuato dai suoi killer in un autolavaggio. Il suo telefonino non è mai stato ritrovato, ed è dunque impossibile sapere se fosse stato infettato.

Molto interessante la ricerca Athena su Pegasus, che trovate a questo link

Come funziona Pegasus

La prima versione di Pegasus scoperta è stata catturata dai ricercatori nel 2016 e infetta i telefonoi attraverso ciò che viene chiamato spear-phishing, messaggi di testo o e-mail che inducono il ricevente a fare clic su un collegamento dannoso.

Da quel momento, le potenzialità di Pegasus sono state implementate in modo considerevole: oggi le infezioni possono giungere a destinazione attraverso i cosiddetti attacchi “zero-click”, che non richiedono alcuna interazione da parte del proprietario del telefono per avere successo, ma sfruttano i bug di sistema dei device.

Nel luglio 2021, il laboratorio di Amnesty ha scoperto tracce di attacchi riusciti da parte di clienti Pegasus su iPhone con versioni aggiornate di iOS di Apple. L’analisi forense dei telefoni delle vittime ha anche identificato prove che suggeriscono che la costante ricerca di punti deboli da parte di NSO potrebbe essersi estesa ad altre app comuni.

Laddove né lo spear-phishing né gli attacchi zero-click hanno successo, Pegasus può anche essere installato su un ricetrasmettitore wireless situato vicino a un bersaglio o, secondo una brochure NSO, semplicemente installato manualmente se un agente può rubare il telefono del bersaglio.

Una volta installato su un telefono, Pegasus può raccogliere più o meno qualsiasi informazione o estrarre qualsiasi file. Messaggi SMS, rubriche, cronologia chiamate, calendari, e-mail e cronologia di navigazione in Internet possono essere tutti esfiltrati.

“Quando un iPhone viene compromesso, viene fatto in modo tale da consentire all’attaccante di ottenere i cosiddetti privilegi di root, o privilegi amministrativi, sul dispositivo”, ha affermato Carlo Guarnieri, che gestisce il Security Lab di Amnesty International con sede a Berlino. “Pegasus può fare più di quello che può fare il proprietario del dispositivo.”

Gli avvocati di NSO hanno affermato che il rapporto tecnico di Amnesty International era una congettura, descrivendolo come “una raccolta di ipotesi speculative e prive di fondamento”. Tuttavia, non hanno contestato nessuna delle sue conclusioni o conclusioni specifiche.

NSO ha però investito notevoli sforzi per rendere il suo software difficile da rilevare e le infezioni da Pegasus sono ora molto difficili da identificare. I ricercatori della sicurezza sospettano che le versioni più recenti di Pegasus risiedano solo nella memoria temporanea del telefono, piuttosto che nel suo disco rigido, il che significa che una volta spento il telefono praticamente tutte le tracce del software svaniscono.

A differenza del phishing i link fasulli sono confezionati ad arte. Bisogna conoscere bene la vittima per creare messaggi credibili e magari usare tecniche (come lo spoofing) per simulare il numero di telefono o l’indirizzo email di un amico della vittima, un collega, una «fonte». Visto che si tratta di prodotti di alto livello, i link sono così ben confezionati da poter confondere il 99% delle persone. Rarissimi invece gli spyware «zero-click» che non richiedono che la vittima faccia qualcosa.

NSO Group e il covid-19, la collaborazione con Cy4Gate

Con la diffusione della pandemia, molti Stati hanno utilizzato la tecnologia di sorveglianza per monitorare la diffusione del virus.

Secondo Motherboard , il gruppo israeliano NSO e Cy4Gate (un’azienda che vende strumenti di sorveglianza dall’Italia) stanno attivamente proponendo fin dallo scorso anno strumenti di sorveglianza ai loro governi e ad altri in tutto il mondo.

I software di NSO e Cy4Gate sono strumenti di sorveglianza di massa che possono aiutare i governi a tenere traccia di tutti i cittadini e delle persone con cui entrano in contatto. L’obiettivo di questo metodo di tracciamento dei contratti è tracciare la diffusione del virus e aiutare i governi a contrastarlo con quarantene, test e diffusione delle informazioni giuste nelle aree giuste. Ricordate l’app Immuni?

Bloomberg ha riferito che il tracker Covid-19 di NSO ha il nome in codice Fleming.

Motherboard riferisce che il gruppo NSO ha “adattato l’interfaccia utente e lo strumento analitico che aveva già sviluppato per essere utilizzato insieme al suo potente malware noto come Pegasus, che può hackerare i telefoni cellulari ed estrarre dati come foto, messaggi e telefonate, da loro. “. NSO non raccoglie dati sulla posizione dai telefoni, fornisce solo il software ai governi, “che quindi ottengono i dati sulla posizione dalle società di telecomunicazioni e li ingeriscono all’interno del software, secondo la fonte“.

Fleming mostra i dati sulla posizione su qualcosa che sembra “un’interfaccia utente intuitiva che consente agli analisti di tenere traccia di dove vanno le persone, chi incontrano, per quanto tempo e dove“. Tutti i dati sono “visualizzati su mappe termiche che possono essere filtrate a seconda di ciò che l’analista vuole sapere“. Ad esempio, “gli analisti possono filtrare i movimenti di un determinato paziente in base alla sua ultima posizione o se ha visitato luoghi di incontro come piazze pubbliche o edifici per uffici“.

Il 30 marzo 2020, il ministro della Difesa israeliano Naftali Bennett ha twittato che il governo israeliano sta lavorando a un “sistema di intelligenza artificiale leader a livello mondiale che darà a ogni cittadino un voto compreso tra 1 e 10 per determinare quanto è probabile che diffondano il coronavirus” .

Il giorno seguente, l’agenzia di stampa israeliana Calcalist ha riferito che Bennet si riferiva al software di NSO. Benney ha anche detto che stava spingendo per “consentire ad altri paesi” di utilizzare il sistema.

Cy4Gate e Leonardo S.p.A. – Il caso Arturo D’Elia

Come abbiamo visto poco fa, Cy4gate è un’azienda italiana nata nel 2014, che si occupa di “progettare, sviluppare e produrre tecnologie e prodotti, sistemi e servizi, che siano in grado di soddisfare i più stringenti e moderni requisiti di “Cyber Intelligence & Cyber Security” espressi dalle Forze Armate, dalle Forze di Polizia, dalle Agenzie di Intelligence e dalle Aziende, sul territorio nazionale e sul mercato estero“.

L’azienda sviluppa diversi prodotti, tra cui Epeius, la sua soluzione per “intercettazione legale“, un termine industriale per hacking e sorveglianza come servizio. Nel 2017, Cy4gate è apparsa davanti a un comitato del Senato italiano per presentare i suoi prodotti di sorveglianza, secondo un documento pubblicato online.

Nel Consiglio di Amministrazione di Cy4gate siedono Enrico Peruzzi, ex dirigente di Leonardo S.p.A. , e Eugenio Santagata, Amministratore Delegato di Telsy (Gruppo TIM): secondo il gruppo di ricerca Marco Polo guidato dall’ex membro dello staff di Donald Trump, Garrett Ziegler, entrambe le società avrebbero giocato un ruolo importante nella manipolazione dei dati dello spoglio nella notte elettorale delle presidenziali americane del 2020 (qui l’esito preliminare della revisione forense dell’Arizona).

In realtà non sembra neppure una clamorosa coincidenza, dal momento che Leonardo S.p.A. è azionista di minoranza di Cy4gate, possedendone il 31,3% della quota azionaria, contro il 33,3% di Thales e il 54% di Elettronica a sua volta controllata dalla Famiglia Benigni (35,3%).

E per togliervi ogni dubbio, scaricatevi e leggete questa ricostruzione di Marco Polo sui rapporti tra Telsy, Leonardo e Arturo D’Elia, l’hacker accusato di aver trafugato dati strategici da Leonardo dal 2015 al 2017 (a questo link trovate una breve spiegazione)

(piccolo inciso, andate a vedere il rapporto pubblicato Cina – Italia sul sito marcopolo.guru, lo trovate sia in inglese che in italiano).

A giugno 2021, Cy4gate sembra incappata in un’altra clamorosa coincidenza. La società annuncia infatti l’acquisizione di Rcs Lab, principale fornitore in Italia di strumenti per le intercettazioni ambientali, telefoniche e telematiche alle procure, forze dell’ordine e servizi.

Sono tre le categorie di clienti che si affidano ai servizi e prodotti di Rcs, come si legge sul sito. In primo luogo le autorità Giudiziaria e forze dell’Ordine: utilizzano essenzialmente dispositivi e apparecchiature per il monitoraggio telefonico e ambientale su vasta scala. Operano principalmente nelle Sale Ascolto delle 167 Procure della Repubblica.

In secondo luogo i corpi speciali: sviluppano attività mirate e specializzate, operando in un ambito tecnologico sofisticato, in campi d’azione specifici. E in terzo luogo i servizi segreti e Intelligence: le loro necessità si concentrano su piccole apparecchiature dedicate all’intercettazione diretta di singoli bersagli, al trattamento e alla decodifica dei dati ottenuti.

A pochi giorni dall’annuncio, Rcs finisce nel mirino della procura. Nel provvedimento dello scorso 4 maggio, il procuratore Giovanni Melilloha disposto “la sospensione, con effetto immediato, e fino a nuova disposizione, dell’ affidamento alla società Rcs Spa di nuovi incarichi di fornitura di prestazioni funzionali per lo svolgimento di attività di intercettazione telematica passiva ed attiva”.

Motivo? “La sua divisione usava all’insaputa di tutti due server collocati presso la Procura di Napoli anziché negli uffici giudiziari di Roma, come era stato dichiarato e autorizzato dagli inquirenti perugini”.

L’indagine è stata avviata in seguito a un esposto di Palamara e di Cosimo Ferri, parlamentare e magistrato in aspettativa. Nelle settimane scorse, sempre su mandato della procura di Firenze, in coordinamento con quella di Napoli, la polizia postale ha eseguito una ispezione al server della città partenopea, dalla quale era emerso, tra le altre cose, un contatto datato 8 settembre 2019, dal virus informatico inserito nel cellulare di Palamara al server di Napoli, dopo che le attività di intercettazioni si erano formalmente concluse il 30 maggio dello stesso anno.

Eppure, questa non sembra proprio una coincidenza. Al contrario, parrebbe quasi un tentativo di mettere una pezza di qualcosa accaduto mesi prima, che è molto similare all’operatività di NSO, con la quale Cy4gate ha fatto una joint-venture per il software di tracciamento covid-19.

A febbraio 2021 giunge infatti notizia che la Procura di Napoli, sempre lei, ha bloccato l’uso dello spyware “di Stato” di Cy4gate in dotazione alle Forze dell’Ordine per un difetto nei trojan forniti alle forze di polizia che vanificherebbe le operazioni di sorveglianza.

Tutto è cominciato quando gli attivisti di Citizen Lab , che già si erano occupati attivamente di Pegasus, hanno denunciato la presenza di alcuni siti che contenevano una versione alterata di Whatsapp contenente un file in grado di recuperare e trasmettere numerose informazioni riguardanti il dispositivo a una serie di domini.

Secondo quanto riportato da Motherboard in un articolo pubblicato lo scorso 3 febbraio, uno dei domini utilizzati per ospitare le pagine di phishing sarebbe collegato a un ulteriore dominio registrato a nome di Cy4gate.

Dalle parti di Facebook (proprietaria di Whatsapp) hanno già dimostrato di non gradire questo tipo di operazioni, come dimostra la causa in corso nei confronti di NSO Group di cui si è parlato poco sopra, società israeliana che ha sfruttato Whatsapp in un’operazione simile a quella che gli attivisti di Citizen Lab sospettano sia stata portata avanti da Cy4gate.

Troppe connessioni, troppi indizi, che, come si è soliti dire, possono arrivare a creare una prova.

Qualche giorno fa, a proposito di Arturo D’Elia, è uscito un articolo sul Mattino di Napoli, che ha parlato di un patteggiamento per l’hacker, che, in cambio di informazioni che sarebbero servite per altri filoni di indagine che coinvolgerebbero Paesi ed aziende straniere, avrebbe ottenuto uno importante sconto di pena.

Forse si tratta di Pegasus e di NSO Group? Lo vedremo a breve.

Le recentissime dichiarazioni di Edward Snowden

Siamo quindi arrivati alla cronaca di questi giorni.

Sempre per la stessa colossale coincidenza, un paio di giorni dopo l’udienza del patteggiamento di Arturo D’Elia, scoppia, di nuovo, il caso Pegasus, ma questa volta con un “testimonial” d’eccezione: Edward Snowden, ‘ex informatico della Cia che con le sue rivelazioni ha dato il via al Datagate, lo scandalo sulla sorveglianza di massa messa in atto da alcuni governi all’insaputa dei cittadini.

Le sue dichiarazioni, però, sono state anticipate da un nuovo studio annunciato da Amnesty International, che ha mappato per la prima volta la diffusione globale del famigerato spyware Pegasus, realizzato dalla società di sorveglianza informatica NSO Group.

“L’indagine rivela fino a che punto il dominio digitale in cui abitiamo è diventato la nuova frontiera delle violazioni dei diritti umani, un luogo di sorveglianza statale e di intimidazione che consente violazioni fisiche nello spazio reale“, ha affermato Shourideh C. Molavi, ricercatore di Forensic Architecture in -Caricare.

Edward Snowden racconta una serie di video di accompagnamento che raccontano le storie di attivisti per i diritti umani e giornalisti presi di mira da Pegasus. La piattaforma interattiva include anche il sound design del compositore Brian Eno. Un film sul progetto della pluripremiata regista Laura Poitras sarà presentato in anteprima al Festival di Cannes 2021 alla fine di questo mese.

“NSO Group è il peggio del peggio nella vendita di strumenti digitali per furto con scasso a giocatori che sono pienamente consapevoli di violare attivamente e in modo aggressivo i diritti umani di dissidenti, esponenti dell’opposizione e giornalisti“, ha affermato Edward Snowden, presidente della Freedom of the Press Foundation.

A questo punto, le affermazioni di Snowden si fanno ancora più importanti. L’annuncio con un tweet: Interrompi quello che stai facendo e leggi questo. Questa fuga di notizie sarà la storia dell’anno

Dopo le rivelazioni sul caso Pegasus, l’attività di spionaggio condotta da decine di paesi su migliaia di cellulari compresi quelli di molti politici, giornalisti, attivisti per i diritti umani e manager, Snowden definisce quella del malware come “un’industria che non dovrebbe esistere”.

Snowden rilascia un’intervista al Guardian, che insieme ad altre 16 organizzazioni dei media suggerisce un abuso diffuso e continuo dello spyware di hacking di NSO, Pegasus, che l’azienda sostiene sia destinato esclusivamente all’uso contro criminali e terroristi.

La fuga di notizie contiene un elenco di oltre 50.000 numeri di telefono che, si ritiene, siano stati identificati come quelli di persone di interesse dai clienti di NSO dal 2016.

Forbidden Stories, un’organizzazione mediatica senza scopo di lucro con sede a Parigi, e Amnesty International inizialmente hanno avuto accesso all’elenco trapelato e condiviso l’accesso con i partner dei media come parte del progetto Pegasus, un consorzio di segnalazione.

La presenza di un numero di telefono nei dati non rivela se un dispositivo è stato infettato da Pegasus o se è stato oggetto di un tentativo di hacking. Tuttavia, il consorzio ritiene che i dati siano indicativi dei potenziali obiettivi identificati dai clienti governativi di NSO prima di possibili tentativi di sorveglianza.

“Se non si fa nulla per fermare la vendita di questi software, gli obiettivi non saranno più 50mila ma 50 milioni. E questo avverrà molto rapidamente“, le parole di Snowden, che definisce quella del malware come “un’industria che non dovrebbe esistere“.

“Parliamo di telefoni che hanno lo stesso software in tutto il mondo. Quindi, se trovano il modo per hackerarne uno, hanno trovato il modo per hackerarli tutti”.

“E’ come un’industria che produce solo varianti del covid per schivare i vaccini. I loro unici prodotti sono vettori di infezione. Non sono prodotti per la sicurezza. Non forniscono alcun tipo di protezione. Non producono vaccino, l’unica cosa che vendono -sottolinea- è il virus“. A peggiorare il quadro, secondo Snowden, è il fatto che malware commerciali come quello di Pegasus sono così potenti che la gente comune non ha alcuna arma per difendersi: “Cosa possono fare le persone per proteggersi dalle armi nucleari? Ci sono industrie da cui non c’è protezione ed è per questo che bisogna limitare la proliferazione di queste tecnologie. Non dobbiamo permettere di commerciare in armi nucleari“.

La crociata di Snowden è volta a bloccare completamente il mercato del malware, e per farlo, non lesina informazioni che lasciano intendere senza troppi errori quanto sia immorale e pericoloso un simile mercato.

Ecco allora emergere una notizia che riguarda il Presidente del Messico, Lopez Obrador, noto anche con le sue iniziali AMLO, che durante la campagna elettorale è stato circondato da un massiccio piano di spionaggio da parte di enti governativi messicani in collaborazione con la NSO. Secondo i dati emersi, il cluster più grande era composto da oltre 15.000 numeri di telefono messicani selezionati per la potenziale sorveglianza nel 2016 e 2017, i due anni cruciali prima delle ultime elezioni presidenziali.

Chissà in che modo è stato influenzato l’esito elettorale?

Ma Snowden non si ferma, e denuncia funzionari governativi che hanno accettato denari da NSO per celare le sue responsabilità, anche quando si è resa complice, se non colpevole, per l’uccisione e detenzione di giornalisti e difensori dei diritti in tutto il mondo.

Tra coloro che hanno ricevuto pagamenti da NSO o società collegate ci sono gli ex capi dei dipartimenti di sicurezza e giustizia interni, nonché le più prestigiose società legali e di pubbliche relazioni di Washington, come mostrano i documenti pubblici.

In una dichiarazione a The Post, NSO ha affermato di aver assunto “i migliori consulenti statunitensi” per aiutare a supportare la sua “missione salvavita”, ma ha rifiutato di nominare i suoi clienti governativi o di rispondere a domande sulla sua ricerca di contratti all’interno degli Stati Uniti.

Nei documenti depositati da agenti stranieri del Dipartimento di Giustizia il mese scorso, lo studio legale Pillsbury Winthrop Shaw Pittman ha affermato di aver firmato un contratto di sei mesi, a $ 75.000 al mese, per consigliare NSO su “potenziali partner commerciali”, “regolamenti sugli appalti del governo degli Stati Uniti” e ” assistenza con l’istruzione dei funzionari governativi sulla tecnologia di NSO.” Due dipendenti dello studio legale sul conto, Brian Finch e Nicole Steinberg, forniscono consulenza ai clienti sul Safety Act, un programma DHS che offre “protezioni di responsabilità ai venditori di tecnologie antiterrorismo qualificate”. Lo studio ei due avvocati non hanno risposto alle richieste di commento.

NSO ha iniziato a proporre ai funzionari dell’intelligence e della polizia statunitensi il suo strumento di hacking già nel 2014, lanciando una società secondaria, Westbridge Technologies, con documenti in Delaware, Maryland e Virginia, come mostrano i documenti aziendali statali e le e-mail interne.

Non solo Stati Uniti o America Latina, ma anche India, anche in questo caso con ipotesi di ingerenza fraudolenta nelle elezioni.

Altri dettagli preoccupanti sono emersi lunedì per quanto riguarda l’uso del software israeliano Pegasus e le personalità di alto profilo in India che potrebbero essere state usate per spiare.

I nomi delle potenziali vittime includono Rahul Gandhi, il cui telefono potrebbe essere stato compromesso in vista delle elezioni del Lok Sabha 2019. All’epoca, Gandhi era il presidente del principale partito di opposizione, il Congresso.

Una dipendente della Corte Suprema e la sua famiglia sono stati selezionati come potenziali obiettivi giorni dopo aver accusato Ranjan Gogoi, l’allora presidente della Corte Suprema, di molestie sessuali.

Nella lista c’era anche Ashok Lavasa, un commissario elettorale che aveva stabilito che il primo ministro Modi aveva violato il codice di condotta modello della Commissione elettorale durante le elezioni del Lok Sabha 2019. Il nome di Lavasa è stato aggiunto alla lista dei potenziali obiettivi solo poche settimane dopo la sua azione contro Modi.

Quando il suo numero è entrato nella lista, Gandhi era il presidente del più grande partito di opposizione dell’India.

Tra quelli selezionati come bersagli durante le elezioni dell’Assemblea del Bengala occidentale del 2021, c’erano Abhishek Banerjee del Trinamool Congress e il consulente elettorale del Trinamool, Prashant Kishor. Infatti, le analisi forensi digitali condotte dal Security Lab di Amnesty International e condivise con il sito web di notizie The Wire hanno confermato che il telefono di Kishore è stato effettivamente violato.

L’uso di macchinari governativi da parte del partito al potere durante un’elezione è, naturalmente, vietato dalla legge indiana. Nel 1975, per esempio, l’elezione di Indira Gandhi è stata annullata dall’Alta Corte di Allahabad poiché i macchinari del governo sono stati usati per allestire rostri, altoparlanti e barricate per il suo tour elettorale. Questo crimine è ora oscurato dalle accuse che l’opposizione indiana sia stata spiata da spyware di tipo militare durante le elezioni.

E ora?

Quanto sta emergendo è di una gravità tale da spingere sia la UE che la Francia ad aprire un’indagine immediata. Ritengo che a queste, se ne aggiungeranno molte altre.

Curioso che Snowden sia di nuovo al centro di uno “scandalo informatico”, esattamente come gli successe per il rilascio di dati dall’NSA, ma in quel caso era l’attore principale.

Difficile dire dove condurrà questa storia, ma, confesso, fatico a non vedere dei collegamenti con tutto quello che è successo in America, con il, al momento, presunto coinvolgimento dell’Italia nella frode elettorale delle presidenziali Americane di novembre 2020.

In effetti, questa storia ci insegna che tutto è connesso, perchè dovremmo ritenere che questi siano solo fatti casuali, piuttosto che collegati tra loro?

Nessun commento:

Posta un commento